La comunicación a través de WhatsApp es tan masiva y natural en nuestros días, que no nos damos cuenta hasta qué punto nos hace vulnerables. Cada vez que escribimos mensajes y mandamos fotos estamos abriendo la puerta ser espiados o manipulados.

Las razones y los motivos son varios: espionaje de pareja, chantaje, obsesión… eso sí, en la mayoría de los casos, la falta de precaución a la hora de proteger nuestros terminales es clave para que este hackeo se realice con éxito.

Para conocer exactamente hasta qué punto estos hackeos de WhatsApp son algo de lo que preocuparse, hemos contado con el asesoramiento de Carlos Aldama, perito informático en su empresa Informática Legal. Gracias a él hemos podido arrojar algo de luz sobre este espinoso tema.

WhatsApp Web, el principal peligro

Cuando preguntamos a Carlos Aldama sobre el tipo de hackeo más común en relación con WhatsApp, no ha dudado un segundo: WhatsApp Web. Ni troyanos, ni virus, ni spyweb, la mayor amenaza está en un software legal que muchos tenemos en nuestro PC. ¿De qué manera? Debido a que el acceso a este WhatsApp es de tipo remoto, no exige una tarjeta SIM ni una contraseña, tan solo la lectura de un código QR.

Tan solo se requiere un teléfono desbloqueado. En éste se activa la opción de WhatsApp Web, con lo se inicia la cámara web para reconocer el código QR. En un segundo móvil, el pirata tiene abierto WhatsApp Web en su navegador. La cámara reconoce el programa y abre WhatsApp Web en ese otro móvilcomo si de un PC se tratara. Y ya tenemos el hackeo.

A partir de ese momento, y hasta que el usuario apague el teléfono o intente abrir una nueva cuenta de WhatsApp Web, el pirata puede acceder a todas las conversaciones de la víctima, descargarse fotos o incluso suplantar la identidad del usuario.

Según Carlos Aldama, este tipo de hackeo está a la orden del día, no tanto por mafias rusas como por novios y novias celosas, o simplemente adolescentes curiosos. En cualquier caso, dejar nuestro terminal desatendido durante tan solo 10 minutos puede ser suficiente para que alguien pueda acceder a nuestros datos más íntimos.

Terminales rooteados para conseguir copias de seguridad

Al margen de este tipo de hackeo, existe otra forma de proceder. Se trata del rooteo de un terminal móvil para acceder a su última copia de seguridad, todavía sin cifrar (las copias de seguridad no se cifran automáticamente, tardan horas o incluso días). De esta forma, el hacker puede descargarse la copia, tener a su disposición toda la información disponible, e incluso alterar o eliminar datos de algunos mensajes, para después actualizar esa copia.

Para que ocurra este supuesto, tiene que volverse a dar el caso de que dejemos nuestro teléfono desatendido, aunque se lleva a cabo más en terminales robados o desaparecidos (perdemos nuestro terminal de vista y a la hora o dos horas, reaparece misteriosamente), pues el proceso de rooteo exige un poco más de tiempo.

Este proceso se puede realizar más fácilmente en Android que en iOS, y en este segundo caso, es a través de iTunes como más rápido se puede conseguir entrar en una copia de seguridad antes de que esté cifrada.

Sobre la suplantación de identidad

¿Cuáles son las posibilidades reales de que un hacker suplante nuestra identidad en tiempo real a través de WhatsApp? Mediante los métodos comentados, pocas. Y esas pocas veces que se realice, suelen dejar huella, por lo que son fáciles de rastrear. Por ejemplo, a través de WhatsApp Web, hablar a otra persona desde un segundo terminal dejaría una copia en nuestro teléfono, lo que delataría al espía.

La principal suplantación de identidad se llevaría a cabo mediante un terminal robado, en cuyo caso el criminal tiene control total de la situación. Cuando ocurre eso, la víctima debe recurrir a la anulación de la tarjeta SIM cuanto antes, para evitar que se haga más daño o se cree más confusión.

El tipo de suplantación de identidad más común ocurre mediante la manipulación de mensajes, especialmente a través de los rooteos antes mencionados. Estas manipulaciones se utilizan para crear desconcierto y especialmente pueden tener utilidad como prueba falsa en un juicio (un divorcio o una demanda por acoso, por ejemplo, donde se elimina o se altera una frase escrita por otra que exculpa o incrimina).

Anzuelo para malware

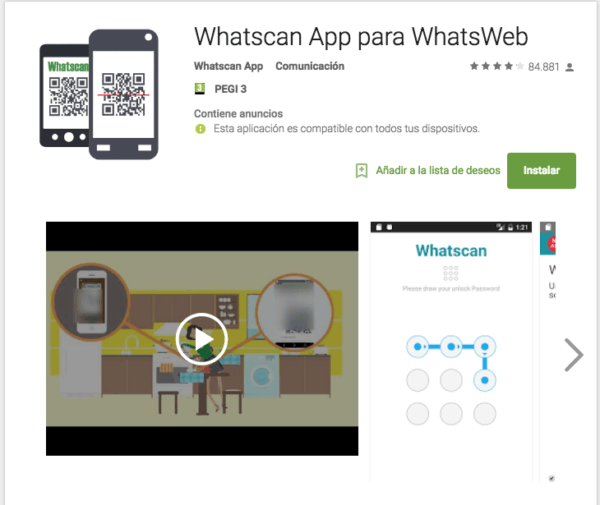

Un dato que nos sorprendió en nuestra charla con Carlos Aldama fue descubrir que el hackeo de WhatsApp se había convertido en un cebo para fraudes de SMS Premium, minería de criptomoneda y virus. Algunos de los que leáis esto puede que estéis pensando en que el engaño llega a través de programas que ofrecen protección frente a los hackeos, ¿verdad? Pues no.

En la mayoría de los casos, el gancho que atrae a la descarga es precisamente la promesa de poder hackear el móvil de una tercera persona. En ese sentido, la idea de la ‘puerta trasera’ de WhatsApp ha hecho que muchos usuarios con malas intenciones caigan en la trampa, y el cazador se convierta en cazado.

Al margen de la anécdota, una de las conclusiones más importantes de este dato es que hay una alta demanda de hackeos informáticos de WhatsApp, así que solo es cuestión de tiempo hasta que esas personas den con alguno de los medios anteriormente enunciados, y los intenten poner en marcha.

Futuras amenazas

La gran pregunta que nos hacemos tras analizar estos datos es: ¿qué será lo siguiente? Carlos Aldama nos ha dado un dato para que nos preparemos: el servicio de ubicación en tiempo real por WhatsApp. El hackeo de WhatsApp para conseguir geolocalizaciones, o para manipularlas, va a ser el próximo gran caramelo.

¿Con qué motivos? Las localizaciones se pueden vender en el mercado negro de publicidad. También pueden usarse para crear una coartada dando a entender que se ha estado en otro sitio. Los medios, los mismos, pero ahora con nuevas posibilidades.

Consejos finales para el usuario medio

Tras todo este viaje por las debilidades de WhatsApp, hemos podido comprobar que realmente nadie está a salvo. Ya sea por motivos económicos, sentimentales o incluso laborales, es muy fácil conseguir acceder a nuestras conversaciones y fotos. Lo único que hace falta que es que la víctima colabore, principalmente mediante sus descuidos.

Por ello, desde esta redacción os queremos remarcar algunos consejos que reduzcan al máximo las posibilidades de hackeo. Por un lado, nunca jamás dejar desatendido el móvil, ya que hemos visto cómo es uno de los principales modos de ser pirateado. ¿Incluso en el hogar? Incluso en el hogar.

Aparte, cambiar la contraseña del móvil de manera regular también puede ser una buena idea. No os fiéis del lector de huellas dactilares, ya que en última instancia remite otra vez al código. Tener un código propio y que no conozca nadie es vital para evitar futuros desastres. El último consejo de todos es intentar crearse la menor cantidad de enemigos posibles, aunque eso no siempre está en nuestra mano.

Fuente: tuexpertomovil.com

No hay comentarios.:

Publicar un comentario